Lỗ hổng mang mã CVE-2023-40477, đã được phát hiện từ tháng 6 bởi nhà nghiên cứu an ninh của Zero Day Initiative (ZDI). Nó vừa được công bố sau khi nhà phát triển RARLAB phát hành bản vá.

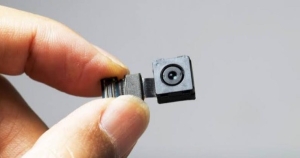

WinRAR, một ứng dụng phổ biến trong cộng đồng người dùng máy tính Windows, chuyên dùng để nén và giải nén các tệp tin. Lỗ hổng bảo mật này trong phần mềm WinRAR cho phép kẻ tấn công thực hiện mã tùy ý trên hệ thống của nạn nhân khi họ mở một tệp tin nén, mà tệp này đã được tạo ra đặc biệt theo ý đồ của hacker.

Trang web của ZDI không tiết lộ chi tiết về lỗ hổng, chỉ mô tả rằng lỗ hổng xuất hiện trong quá trình xử lý "khối lượng khôi phục", một bước trong quy trình giải nén của phần mềm này.

Theo các chuyên gia, đây là một lỗ hổng nghiêm trọng, tuy nhiên việc khai thác còn phụ thuộc vào thao tác từ người dùng. Do đó, mức độ nguy hiểm của lỗ hổng này không quá cao, chỉ khoảng 7,8 trên thang điểm đánh giá.

Tuy nhiên, theo Bleeping Computer, thực tế là việc lừa dối người dùng để thực hiện hành động mở tệp không phải là điều quá khó khăn với các hacker. Hơn nữa, do WinRAR có một lượng người dùng rất lớn trên toàn cầu, nên khả năng tấn công thành công càng cao.

Để giải quyết vấn đề này, RARLAB - nhà phát triển của WinRAR - đã phát hành phiên bản vá lỗi 6.23 và khuyến nghị người dùng cập nhật sớm. Ngoài lỗ hổng này, bản cập nhật cũng sửa một lỗi nghiêm trọng khác liên quan đến quá trình tạo tệp, gây ra sự cố cho một số tệp lưu trữ cụ thể khi được nén.

Theo thông tin, Microsoft đang thử nghiệm một tính năng trên hệ điều hành Windows 11, cho phép người dùng nén tệp tin và hỗ trợ các định dạng nén phổ biến như RAR, 7-Zip và GZ. Nếu tính năng này được thêm vào chính thức, người dùng có thể sẽ ít phụ thuộc vào phần mềm từ bên thứ ba như WinRAR.